AI向け大規模GPUクラスタ対策

秘密鍵ラグ構造とは?

L1ブロックチェーン全般に共通する、影の秘密鍵の出現構造

(AI向け大規模GPUクラスタによる現実的攻撃モデル)

秘密鍵ラグ構造: L1ブロックチェーン全般:狙った公開鍵ビット長から、有効な秘密鍵[影の鍵]を奪取 – IUEC Co.,Ltd.

公開鍵に対して「1個の秘密鍵が結び付く」という幻想

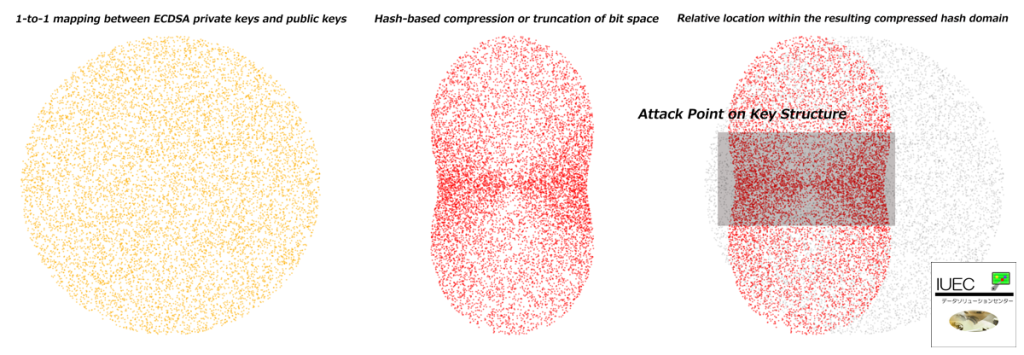

私たちはこれまで、「秘密鍵1つ ⇔ 公開鍵1つ」という一対一のを信じてきました。しかしその前提は、ある処理によって崩壊します。それは「公開鍵の“ハッシュ圧縮」です。多くのL1チェーンでは、公開鍵を160ビットなどに圧縮したハッシュ値をアドレスとして使用しています。

本来たった1つであるはずの秘密鍵空間に、「2の96乗個」もの「影の鍵」が同時に存在。

ここで「秘密鍵ラグ構造」とは

圧縮された公開鍵空間に一致する複数の有効な秘密鍵が確率的に存在しうる構造的ゆがみを指します。この構造では、アドレス(ハッシュ値)と署名さえ一致すれば、秘密鍵の真贋は問われません。

OP_CHECKSIGや ecrecover は、「通ればOK」と判断するため、

秘密鍵(影の鍵)でも完全に「問題のない署名として、送金許可」と処理されてしまいます。

探索系なら、量子を待つ必要はない。GPUクラスタで既に射程内という考えもある。

多くの方は、「これは量子コンピュータの話でしょ」と思うかもしれません。ですが……すでに量子を待つ必要なんて、ないのもまた、現実です。

- AI向け大規模GPUクラスタ(NVIDIA H100/MI300など)

- 分散化されたHash Preimage攻撃エンジン

- バイアス分布を逆手に取ったトポロジカル探索

これらにより、秘密鍵ラグ構造の「偏った領域」を狙って影の鍵を探索する現実的な手法が確立されつつあります。

提案としてみかけた、決められた期日を過ぎたらECDSAは全てバーンで対処。かなり強引だとは思いますが、こうなってしまうとこれしか最善案はないです。これでECDSAと一緒に、秘密鍵ラグ構造も消滅します。

そして、公開鍵のハッシュモデルの安全性は、そもそも評価されていたのか?

SHA-1ですら時間をかけて崩されたのなら、ブロックチェーン公開鍵のハッシュモデルには、どれほどの安全性があるのか?

実は、まだ正式に存在していません。

- 中間構造をまたぐ多段ハッシュ

- 160ビットへのビット圧縮

- 部分一致検証(下位20バイト)による署名の正当化とアドレス生成

これらを含めた複合的な攻撃モデルが検討・公的評価された形跡は、現在のところ極めて限定的です。

大規模AIクラスタ + 構造バイアス(公開鍵 -> 160ビット)+ SHA-1と同じ160ビット

→ この3点が揃った今、秘密鍵(影の鍵)は「理論」ではなく「実務」になりつつある。