bitcoin

bitcoin ブロックチェーンにデータの積み込みを搭載できるコンパクトなFSをL2で実験中です。

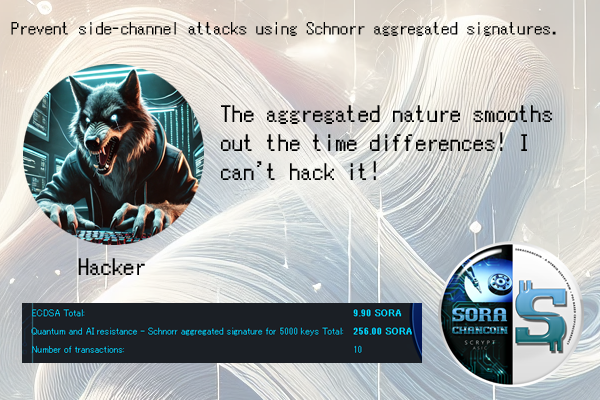

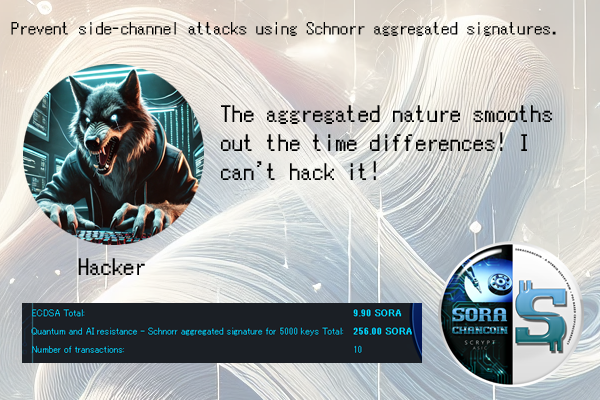

2020年に着手して、少しずつ様子を伺っております以下の構造です。SORA ブロックチェーン L2のAI-NFTの構造に取り入れて実験中です。L2で先に実験するという過程は大事で、そこからL1に移植する際、改良されて良くなっております。特に...

bitcoin

bitcoin  bitcoin

bitcoin  BLOCKCHAIN

BLOCKCHAIN  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  BLOCKCHAIN

BLOCKCHAIN  BLOCKCHAIN

BLOCKCHAIN  English

English  その他

その他  bitcoin

bitcoin  bitcoin

bitcoin  BLOCKCHAIN

BLOCKCHAIN  BLOCKCHAIN

BLOCKCHAIN