bitcoin

bitcoin おかげさまで、FromHDDtoSSD v3への統一から10日が経過しました。皆様のご協力に感謝申し上げます。

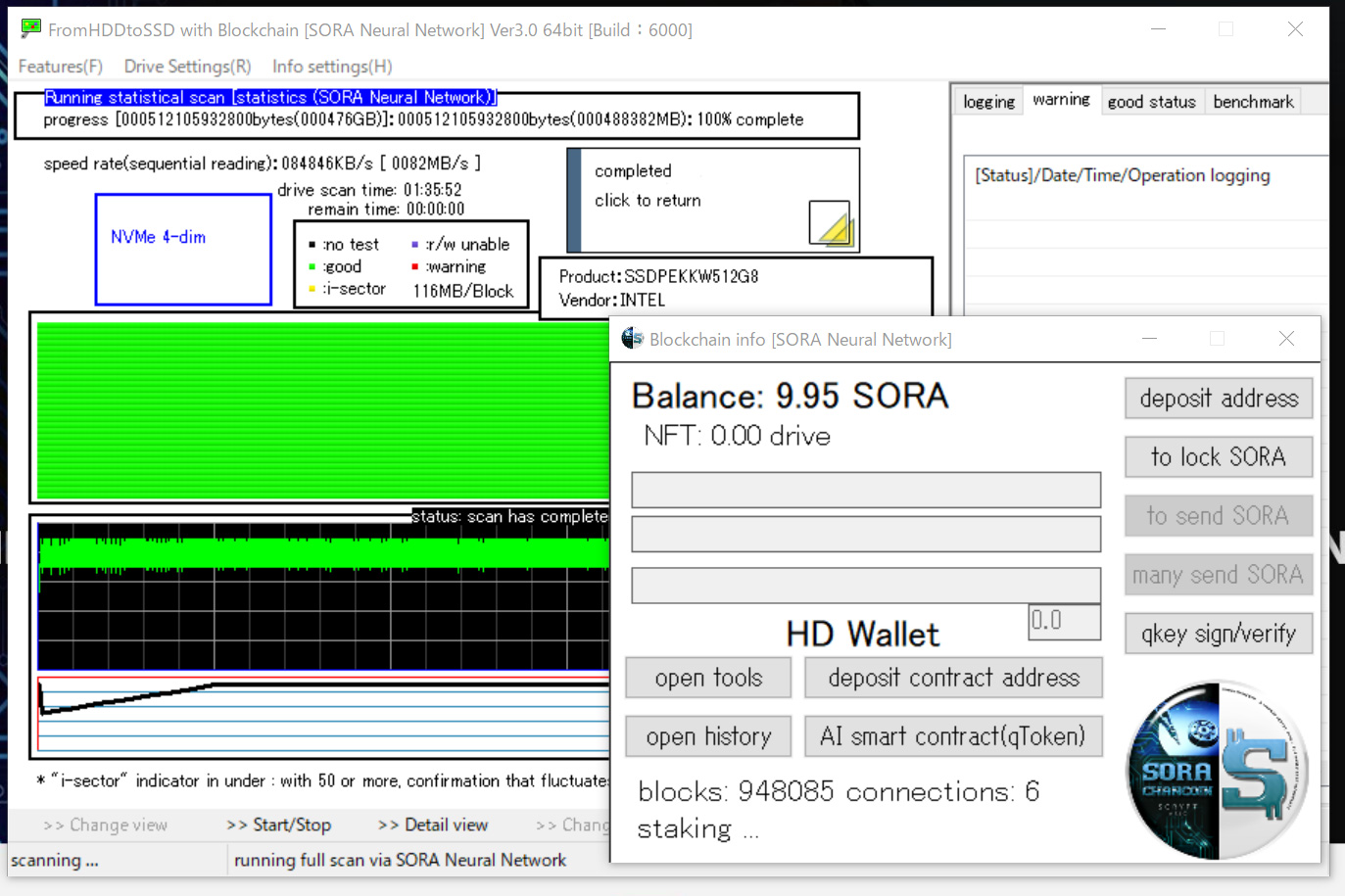

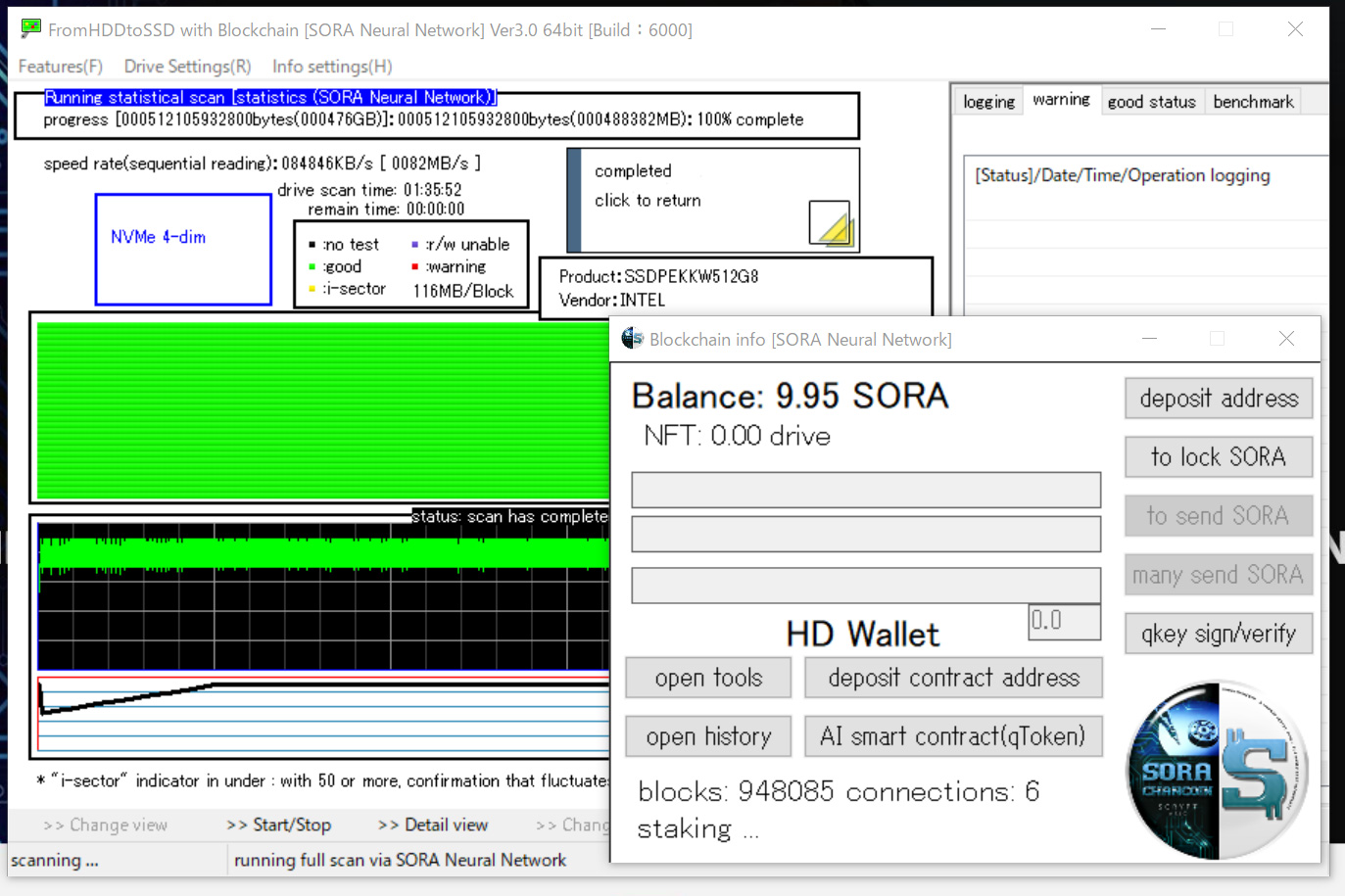

おかげさまで、FromHDDtoSSD v3への統一から10日が経過しました。皆様のご協力に感謝申し上げます。v3では、ブロックチェーン技術を活用し、ユーザ主権のプライバシー重視の検査や復旧機能を提供することを目指して開発を進めています。従...

bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  BLOCKCHAIN

BLOCKCHAIN  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  AIデータ復旧サービスについて

AIデータ復旧サービスについて  bitcoin

bitcoin  bitcoin

bitcoin