データ復旧サービス成功事例

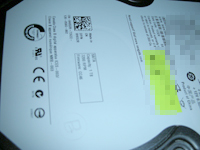

データ復旧サービス成功事例 [データ復旧成功事例] 納期2日, 復旧率100% 内蔵ハードディスク StoreJet 25M2 Samsung製 250GB 神奈川県[法人様]

大事な研究データの復旧お客さまよりお伝えいただいた症状お世話になります。TranscendのStoreJet 25M2 (USB 2.0)という外付けHDDが、昨日突然認識されなくなりました。接続したのはHP Mini 1000というノート...

データ復旧サービス成功事例

データ復旧サービス成功事例  データ復旧サービス成功事例

データ復旧サービス成功事例  データ復旧サービス成功事例

データ復旧サービス成功事例  データ復旧サービス成功事例

データ復旧サービス成功事例  データ復旧サービス成功事例

データ復旧サービス成功事例  データ復旧サービス成功事例

データ復旧サービス成功事例  データ復旧サービス成功事例

データ復旧サービス成功事例  データ復旧サービス成功事例

データ復旧サービス成功事例  データ復旧サービス成功事例

データ復旧サービス成功事例  データ復旧ソフト - FromHDDtoSSD

データ復旧ソフト - FromHDDtoSSD  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  BLOCKCHAIN

BLOCKCHAIN