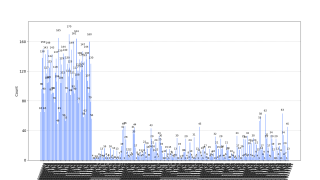

bitcoin

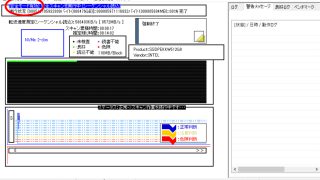

bitcoin SHA-256 刻印 AIでも見かけるようになりました

どうやら、AIまでもがこの「禁忌」に興味を持ち始めたようです。昨晩あたりから、妙な問い合わせが増えていると感じていましたが、その理由がはっきりしました。どうやら、昨晩を境に情報が出回り始めたようですね。AIが学習した以上、そこには一定の責任が生じます。そのため、本日より正式に活動を開始いたします。

bitcoin

bitcoin  bitcoin

bitcoin  SORA2

SORA2  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  bitcoin

bitcoin  BLOCKCHAIN

BLOCKCHAIN  BLOCKCHAIN

BLOCKCHAIN  BLOCKCHAIN

BLOCKCHAIN  BLOCKCHAIN

BLOCKCHAIN